Een nieuw type man-in-the-middle-aanval is in het wild gedetecteerd, gericht op de Mac van Apple. Het wordt OSX / DOK genoemd en is gebaseerd op een nieuwe soort macOS-malware die gebruikmaakt van een nep-veiligheidscertificaat om de Gatekeeper-bescherming van Apple te omzeilen. Populaire antivirusprogramma's kunnen momenteel OSX / DOK niet detecteren.

Het Hacker Nieuws en onderzoeken op CheckPoint leggen uit dat de malware alle versies van macOS beïnvloedt door een geldig ontwikkelaarscertificaat te gebruiken dat is ondertekend door Apple. Dit is wat OSX / DOK doet, hoe het werkt, hoe je weet of je getroffen bent en wat je kunt doen om jezelf te beschermen en dit soort aanvallen in de toekomst te voorkomen.

Wat is OSX / DOK?

OSX / DOK is een nieuw type malware dat wordt verspreid via een e-mail phishing-campagne.

Het is ontworpen om specifiek gericht te zijn op Mac-bezitters. OSX / DOK is van invloed op alle macOS-versies en kan detectie door de meeste antivirusprogramma's voorkomen. Het is ondertekend met een geldig ontwikkelaarscertificaat dat is geverifieerd door Apple, wat betekent dat het detectie door de Gatekeeper-beveiligingsfunctie van macOS vermijdt.

Hoe besmet OSX / DOK uw Mac?

De malwarebundel bevindt zich in een .ZIP-archief met de naam 'Dokument.zip'.

Eenmaal uitgevoerd, kopieert de malware zichzelf eerst naar de map / Gebruikers / Gedeeld / map van uw Mac voordat het zichzelf uitvoert vanaf die locatie. Vervolgens wordt een nieuw rootcertificaat geïnstalleerd waarmee het uw verkeer kan onderscheppen met een man-in-the-middle-aanval. Om ervoor te zorgen dat de malware klaar is met het installeren van zijn lading vóór het opnieuw opstarten, voegt het zichzelf toe als macOS-login-item met de naam "AppStore".

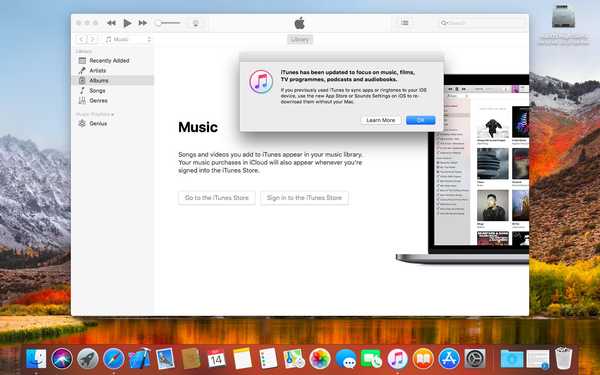

Vervolgens wordt de gebruiker begroet met een hardnekkig venster dat is ontworpen om eruit te zien als een geldige macOS-waarschuwing, zoals u kunt zien in de onderstaande schermafbeelding. Het venster informeert de gebruiker over een vermeend beveiligingsprobleem op zijn Mac waarvoor een update vereist is. Het bericht voorkomt dat de gebruiker iets op zijn computer doet totdat hij de nepupdate-prompt accepteert.

Als u op de knop Alles bijwerken klikt, verschijnt er een nieuwe prompt waarin u om uw wachtwoord wordt gevraagd.

Zodra het wachtwoord is opgegeven, krijgt de malware beheerdersrechten op uw Mac.

Met behulp van deze rechten installeert het opdrachtregelprogramma's waarmee verbinding met het dark web mogelijk is. Vervolgens worden uw netwerkinstellingen gewijzigd om alle uitgaande verbindingen om te leiden via een kwaadaardige proxyserver, waardoor de aanvaller uw communicatie kan afluisteren.

Sommige phishing-berichten die worden gebruikt om de malware te verspreiden, zijn vooral gericht op gebruikers in Duitsland, maar dat betekent niet dat alleen Europese gebruikers risico lopen. Voor zover het de moeite waard is, ondersteunt de malwarecode berichten in zowel Duits als Engels.

Welke schade doet OSX / DOK?

OSX / Dok stuurt uw verkeer om via een kwaadaardige proxyserver, waardoor onnodige gebruikers toegang hebben tot al uw communicatie, inclusief die versleuteld met SSL. Omdat het een gecompromitteerd rootcertificaat op het systeem installeert, kan de aanvaller elke website nabootsen om gebruikers voor de gek te houden en hun wachtwoorden voor bankapps en populaire online services te verstrekken.

Hoe te weten of u getroffen bent?

Als u onlangs een ZIP-bestand hebt geopend in een e-mailbericht dat u niet verwachtte en nu verdacht ogende prompts ziet die om uw Mac-wachtwoord vragen, is uw systeem mogelijk geïnfecteerd met OS X / DOK. Omdat de malware uw netwerkverkeer omleidt naar een malafide proxy-server, moet u zich erop wagen Systeemvoorkeuren → Netwerk.

Selecteer daar uw actieve netwerkverbinding in de linkerkolom (zoals Wi-Fi, Ethernet enzovoort) en klik vervolgens op Geavanceerd knop. Klik nu op de volmachten tab.

Als Automatische proxy-configuratie is ingeschakeld in de linkerkolom en het veld onder de kop Proxy-configuratiebestand verwijst naar de URL die begint met "127.0.0.1:5555", de malware stuurt al uw verkeer via een malafide proxyserver.

Verwijder eenvoudig dit item om verkeersroutering te voorkomen.

De malware installeert twee LaunchAgents die beginnen met het opstarten van het systeem:

- / Gebruikers / UW GEBRUIKERSNAAM / Bibliotheek / LaunchAgents / com.apple.Safari.proxy.plist

- / Gebruikers / UW GEBRUIKERSNAAM / Bibliotheek / LaunchAgents / com.apple.Safari.pac.plist

Als u deze bestanden op de bovenstaande locaties vindt, verwijdert u ze onmiddellijk.

Controleer ten slotte op het bestaan van het nep veiligste certificaat met de naam "COMODO RSA Extended Validation Secure Server CA 2" in het gedeelte Systeem van de Keychain Access-app in uw / Toepassingen / Hulpprogramma's / map.

Als het certificaat op uw Mac is geïnstalleerd, verwijdert u het.

Hoe jezelf te beschermen?

OSX / DOK is de eerste grootschalige malware die zich op Mac-gebruikers richt via een gecoördineerde e-mail phishing-campagne.

Het eerste aanvalspunt berust op het openen van een kwaadwillig vervaardigde bijlage in een e-mailbericht. Open geen verdachte bijlagen, vooral niet als het bijgevoegde bestand de naam "Dokument.ZIP" heeft. Pas op voor phishing-berichten met geanimeerde GIF's of berichten met betrekking tot vermeende inconsistenties in uw belastingaangifte.

Controleer altijd de headers om de geldigheid van de afzender te bevestigen.

Als het malwarebestand zijn weg heeft gevonden op uw systeem, wissel dan niet in met verdacht ogende prompts die zich voordoen als geldige macOS-dialoogvensters, vooral als ze zonder duidelijke reden om uw root-wachtwoord vragen. Apple geeft nooit waarschuwingsberichten als uw Mac een software-update vereist. Alle macOS-software-updates worden exclusief via de Mac App Store verspreid.

Als u een antivirus-app gebruikt, moet u de bijbehorende database handmatig bijwerken.

Op het moment van schrijven heeft geen enkele antivirusverkoper zijn handtekeningdatabase bijgewerkt met DOK OS X-malware, maar dat zal snel veranderen. Dit malwareprobleem wordt volledig opgelost zodra Apple het nepbeveiligingscertificaat intrekt dat de auteur ervan heeft misbruikt om de beveiligingsfunctie van de Poortwachter te omzeilen.

Bron: The Hacker News, CheckPoint